作者:蔡玉光 [ 360-CERT ]

前言

新的一年,又是在旧金山阴冷的雨季中参加完了RSAC 2019安全大会。对比去年,2019年延续了2018年的节奏。

2018年“Now Matter”的主题给大家来了当头一棒,描述了安全紧迫的氛围,号召放弃银弹思维,需要务实提升行业安全能力。

2019年的RSAC会议,“Better”的主题下,没有大而新的概念和急迫的节奏,这多少让大家感到了轻松一些。在实际的展台上,不恭维的讲,对比去年各家的产品确实都在变得更加的优秀,安全行业在这一年里务实的做了很多工作。

笔者个人观察了本届RSA,提炼了三点:

云安全、网络安全、终端安全、DevOpsSec、数据安全领域是本届的领域主旋律。IoT安全厂商还集中在中小厂商,且量少阶段,针对IoT的End to End的整体安全解决方案仍掌握在大厂手中(如微软)。事件响应和威胁情报正在快速发展,是行业里的硬通货,大厂和小厂都在做,且逐步形成上下游关系。

发展方式是技术链融合和小范围创新。大厂通过投资并购形成安全技术链融合,提供整体解决方案和安全赋能;小厂通过小范围创新生存(比如以色列、德国的一系列产品),但大数据和AI技术能力已成各家产品中的标配。

国家安全组织正在积极的寻找和拓展民间合作伙伴。NSA、DHS、FBI相继通过项目开源、合作伙伴、雇员招揽的方式和民间安全开展合作。

创新沙盒

国内写RSAC创新沙盒的文章不在少数,且都有深度的见解,分别有从技术、投资、商业价值等维度的看法,笔者尽量不再赘述。

参加创新沙盒挑战赛的10家公司/选手,对于仅有的3分钟的介绍和3分钟的提问时间都准备的非常认真,以完成一个简洁、最大价值的商业化安全产品闭环来阐述。每个公司通过在构建产品的过程中找到行业的一个明显痛点,一刀扎进去,出血了,且能形成一个闭环,能够持续为用户、行业和自身团队创造价值。

这里头,有的人去解决还没有人去解决的安全问题,有的人用更好的方式去解决别人没解决好的问题。这样的一个具备闭环的安全产品是值得被评估,毕竟在这些厂家里,VC希望在未来看到100倍的回报。

不同于最后的冠军,赛前笔者比较关注本届比赛中的Salt Security。原因很简单,对比其它9家,它解决的痛点问题更靠近业务,且未来业务规模庞大。Salt Security的三分钟故事也是非常直接清晰:

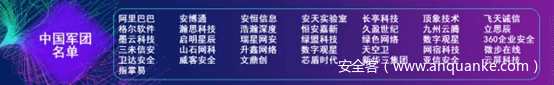

1.API在现在无处不在:

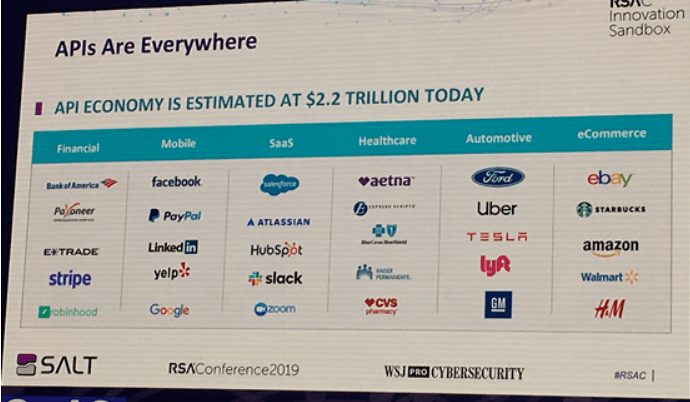

2.API造成的问题也非常严重:

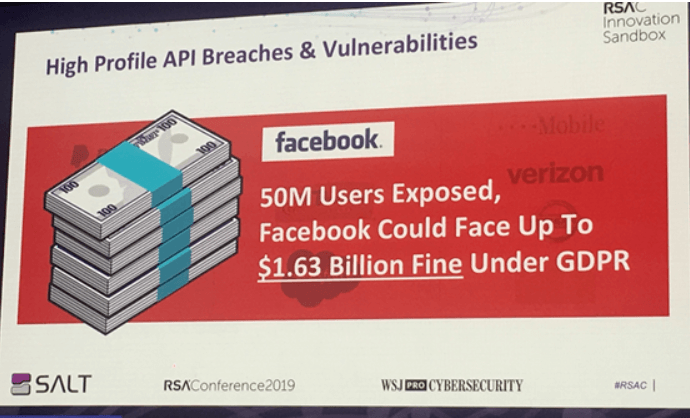

3.攻击的方式直接有效:

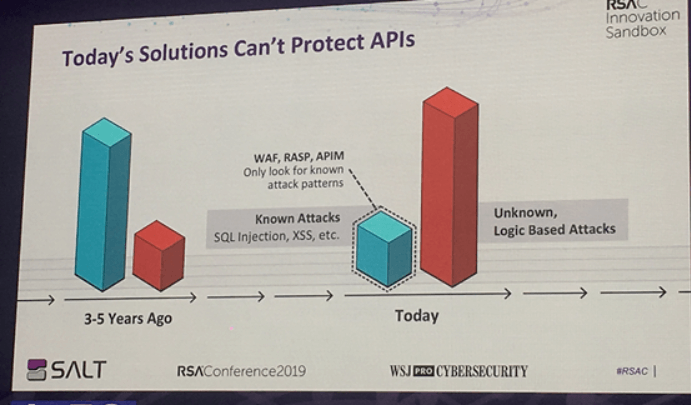

4.今天的WAF等传统安全产品无法解决API中的业务安全问题:

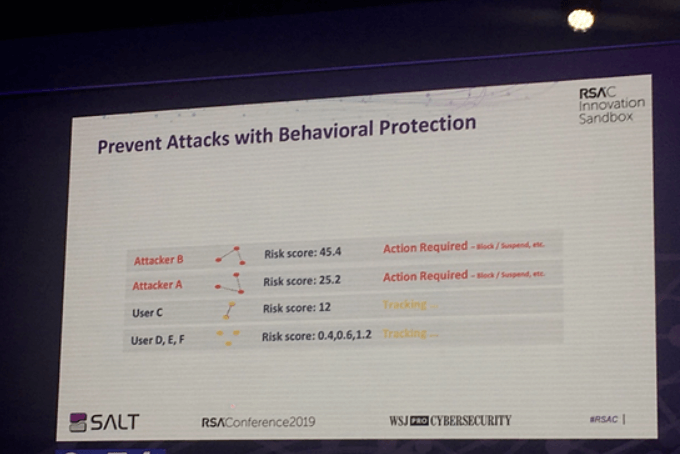

5.主要创新点,基于行为模型的方式来解决API的业务问题:

6.基于行为保护的效果

7.补充主要特性,专注漏洞

8.团队

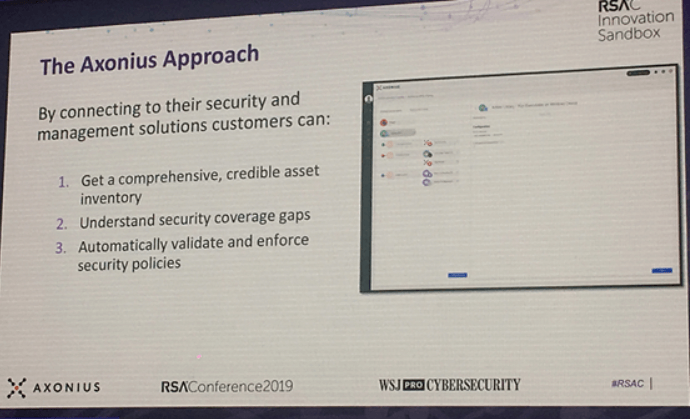

对于AXONIUS的夺冠,笔者是比较意外的。可能笔者作为技术人员,对于自己做过或行业都在做的东西,容易存在鄙视链,只看到事物的表现,容易低估掉作一个事件背后的意义到底是多少。

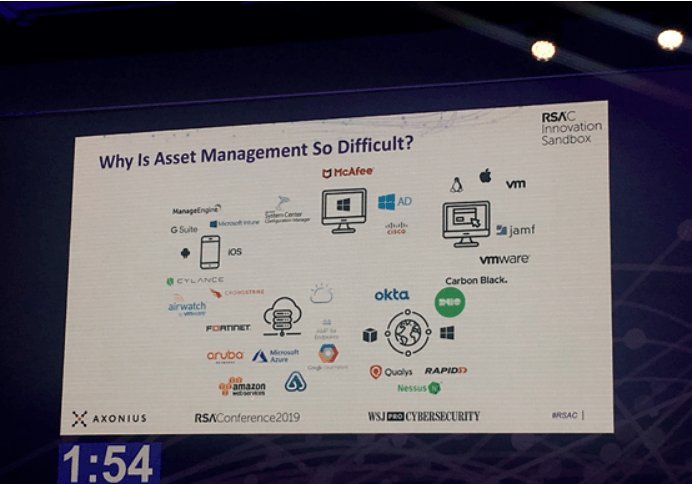

资产管理是一个刚需,你没法保护你看不见的东西。按业界通用的PPDR的模型来看,资产管理是PPDR的前提,所以,过去做资产梳理的产品并不在少数:

1.特别是众多的厂家都自带一套资产管理:

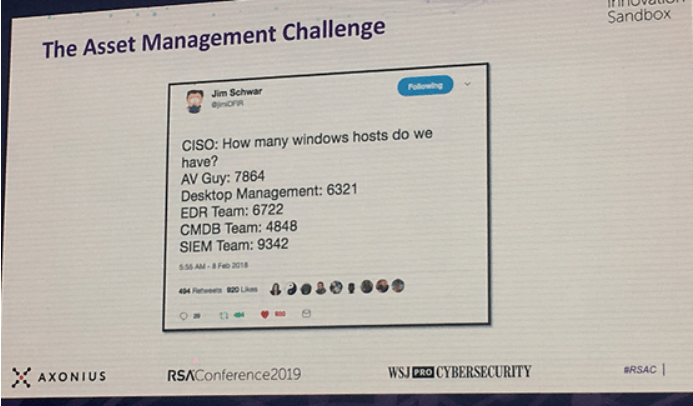

2.那么,实际上对购买的企业,会造成很混乱的局面:

3.所以作者Nathan Burke打了个很好的比喻,现有的资产管理体系是安全圈的凯美瑞:

4.Axonius提供了一个近年业内常用的方法,在各家的资产管理基础上搞适配、搞聚合,而且这只是个体力活而已,成本较低(实际上这方法一般是大厂才使用的,比如IBM的能力聚合,Palo Alto Networks的一系列产品线并购等):

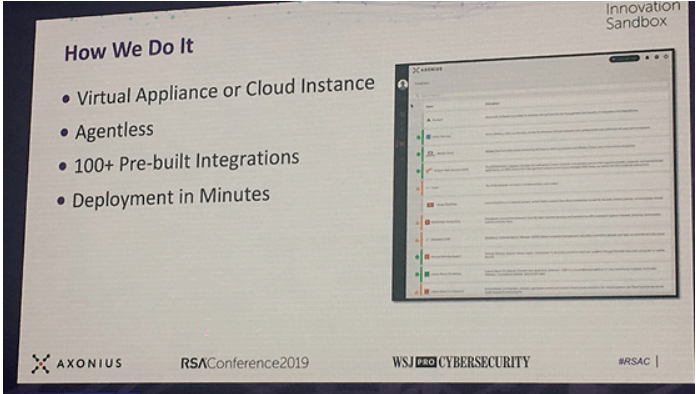

5.最终AXONIUS不单单从以上的产品得到了他们的优势,自己也省去一堆麻烦,真正做到了轻量级。支持SaaS或私有化部署,没有客户端,有上百家的适配源,实现分钟级部署:

最终,创新沙盒的胜负对于笔者倒是其次,比赛背后有技术、有商业多方面的因素。但是安全行业在过去很长一段时间年年在吹响着各种“发现新大陆”的号角,百家争鸣,各执一词,但是到头来产业界连一个企业资产管理工作都做不好,连补丁管理工作都做不好。所以,AXONIUS的价值本质在于融合一些更有价值的平台,把别人没做好的事做好,成全别人也成就自己。

主题演讲

可能是因为对于主题的认识比较充分,比较无聊,所以今年就鲜有人解读今年的主题演讲。

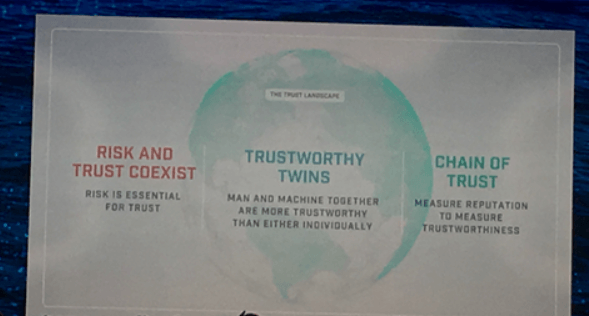

在今年,RSAC总裁Rohit Ghai和前首席战略官Niloofar Razi Howe发表了名为“The Trust Landscape”的主题演讲。对于安全从业者的认知而言,从信息安全诞生的那天起,信任问题就是安全行业里永恒的主题,所以这个词其实听起来有点单调。

那么,从Why的角度去考虑为啥会以信任为主题?是否出现了信任危机?演讲中既阐述一个2049的未来,也提到了现在就是未来。现在的数字社会,我们的数字资产都放在各个云端,需要信任;现在虚假信息、假新闻横生,需要信任;现在不断出现的干涉他国大选的行为越来越多,影响到公众对国家民主公平的信任。

紧接着,两位演讲者在在他们关于解决信任危机的三个要点中持续的提到Better这个词:

风险与信任共生(Risk and Trust Coexist)。数字世界的信任危机,并不能通过消除风险实现,更多的应该通过理解、分级等方式来管理它。比如:对于网络风险的管理,除了直接的消灭网络犯罪份子,其实我们应该采用教育、培训的方式来避免民众成为目标。在商业方面,只有深刻认识到网络风险对于商业的影响,才可能让彼此变得更好(Better)。

孪生可信(Trustworthy Twins)。人类在某些领域实在是不可信的,需要人机协同的方式来互相促进(Better)。比如我们压根就记不住密码;我们直接处理不了大数据;还有一些人,天天在点击一些跳舞猫的视频(笔者认为是钓鱼邮件之类)。AI显然可以弥补人类的很多能力缺陷。但是AI在信息安全的攻防两端都会被利用,未来就是孪生选手对阵孪生选手。

信任之链(Chain of Trust)。每个组织的最大价值就是它的信誉,我们都在一个共同的信誉银行里存款和取款,它直接关系到组织抗风险的能力。在行业里我们已经开始彼此在一个信任区域交换着威胁情报、病毒样本、攻击信息等信息,但这不还不能形成足够的信誉积累。我们需要更加深刻的认识到情报分享、攻击技术分享、泄密事件披露的价值。生活在封闭的筒仓中,信息必然无用。

所以,彼此建立一个信任的网络吧。

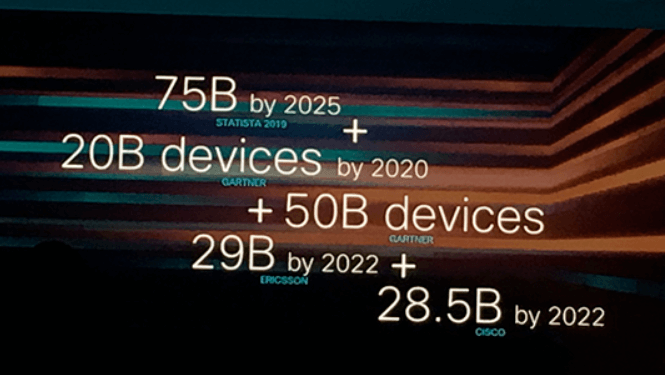

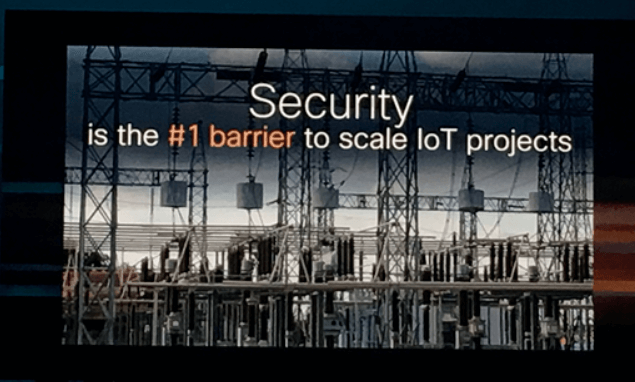

此外,Cisco的Talos团队分享了IoT的安全。其中对于去年发生的VPNFilter做了些反思。某种意义上,VPNFilter算是网络战的一个战术体现和预演。假设IoT设备里被大量植入了类似的后门,长期潜伏着,那后果不堪设想。

安全是IoT项目规模化最大的阻碍:

当然,整个主题演讲还有其它的一些信息。除了传统的密码学专家讨论会之外,新威胁、隐私监管、数据保护、人才培养、DevSecOps、安全教育与培训、安全合规管理等话题也成为了议题的关键词。

展台亮点

今年展台还是有一点变化。去年还在作业的南北会馆也完成了施工,加了座天桥在中间,南北展馆中间也增加了一系列的展位。整体上今年的RSAC展会亮点颇多:

1.面向SIEM市场的两大厂

首先,Google旗下的Chronicle首次参展RSAC。在去年推出VirusTotal企业版之后,在RSAC中面向SIEM市场推出了BackStory云服务平台。BackStory是数据驱动安全的优势代表。依托于VT数据、DNS数据(8.8.8.8)、BigData、AI、搜索,再结合安全Kill Chain和重要安全时间的上下文关联、标准化建设,背后的ProjectZero黑客天团,其在威胁情报分析和狩猎方面所向披靡。BackStory作为一个to B的平台,旨在帮助消化掉企业或组织内部来自于终端、网络代理、DNS等方面的海量日志、文件、告警,再结合自身安全的上下文快速发现威胁,据称,能够支撑50PB每秒的数据量吞吐。(部分摘自丁卯胤朋友圈)

其次,微软的Azure Sentinel和Graph Security API,也是围绕SIEM市场进行的,分为收集、检测、调查、响应四个阶段,同样依托自身优秀的安全能力,在云后台提供高性能的处理能力。有意思的是,微软的Graph Security API项目还是一个MSSP平台,会主动把其它家的事件响应接口、平台接入进来,为用户和安全企业搭建一个平台。

对于Google和微软的这几套安全产品,有一个障碍就是,用户的数据隐私如何得到保证?

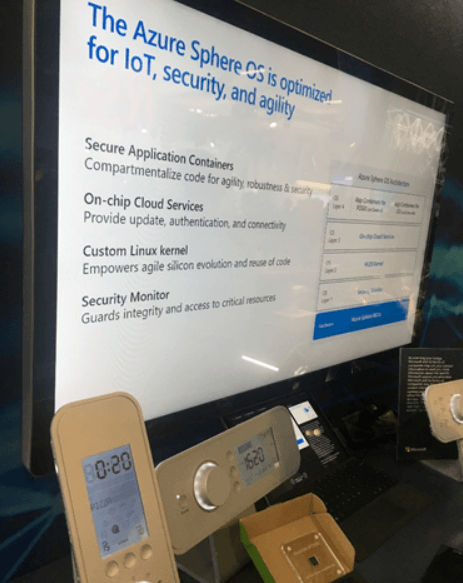

2.微软提供了整体IoT安全解决方案

微软在其IoT方案中使用内置在MCU中的安全芯片、基于Linux定制的操作系统、Azure的云服务器、Visual Studio开发支持,以及13年的售后服务保障,从解决方案高度切入IoT领域。虽然这个Azure Sphere OS在落地上还需要时日,比如目前只有MediaTek的一款芯片支持,但敢于抛弃Windows拥抱Linux,敢于给出13年的服务承诺,靠和芯片制造厂商分钱来挣钱,允许用户选择除Azure之外的其它云服务厂商,一个走向开放的微软,有希望打破IoT安全所面临的“碎片化”难题。(摘自:谭晓生:七年之痒,RSAC2019之我观)。

3.终端EDR、云安全仍然在持续创新

云安全方面,围绕着云基础设施安全保护、身份验证与访问控制、和多云/混合云的安全管理。整体上,云安全还是围绕着技术的融合来进行的,帮用户建立一站式的安全管理和视角。

EDR作为一线的还算单点的战场,各家在自身引擎,云端检测,沙箱检测建设方面依然在尽力拼搏。老牌的ESET反病毒公司拥有出色的启发式引擎,今年着重在他们的宣传上贴上了机器学习的标签,而且从他们今年在恶意代码报告方面来看,他们在威胁情报方面做了很大工作,比如之前他们首先发现的UEFI后门。

4.威胁情报、事件响应所代表的技术融合在海外市场快速发展

去年的RSAC已经出现了一系列的大厂在打法上已经不再以单一的产品线出击,而是以投资并购的生态打法,以尽量的覆盖整体解决方案来进行。

整合各种第三方威胁情报源和安全服务提供商的安全运维与安全应急响应工具已经变成常规产品,Cisco、PaloAlto Networks、IBM等大厂都有类似产品,很多中等规模厂商也有这样的产品,回想当年Phantom获奖时候大家对安全运维工具的渴求,安全产业在运维工具支持上的进步还是非常大的,威胁情报服务被广泛接受,运维工具自动化、云化,企业做网络安全运维的门槛大大降低。(摘自:谭晓生:七年之痒,RSAC2019之我观)

5.国家安全组织正在积极的寻找和拓展民间合作伙伴。

NSA、DHS、FBI相继通过项目开放、合作伙伴、雇员招揽的方式和民间安全开展合作,其中NSA的展台最为热闹。

6.红蓝对抗、自动渗透机器人和安全教育

有点意思,在渗透安全服务领域,不同于之前RSAC上大都是以Rapid7,Nessus为主的扫描渗透类公司存在。

今年出现了独立的红蓝对抗招牌:

和来自于国内墨云科技的“虚拟黑客机器人”:

在某种意义上,它们一个代表了人类,一个代表了机器。

此外,今年在RSAC的展台上也看到了一些作安全教育的公司和平台。比如有 CYBER SECURITY NEXUS 的培训平台,通过建立每个大型公司都需要有自己的安全团队的基础上,培训安全团队的安全技能为主。

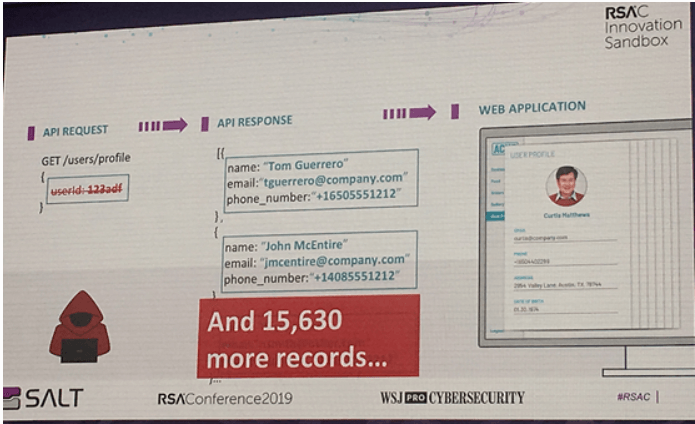

7.全球共有736家机构参展本届大会,中国参展企业36家。

较去年增长了38%,其中12家独立报名参展,其余24家通过中 “中关村管委会”报名渠道参展。(摘自网安视界)