报告编号:B6-2019-052001

报告来源:360-CERT

报告作者:360-CERT

更新日期:2019-05-20

0x00 事件背景

北京时间5月15日,Windows再次被曝出一个破坏力巨大的高危远程漏洞CVE-2019-0708。攻击者一旦成功利用该漏洞,便可以在目标系统上执行任意代码,包括获取敏感信息、执行远程代码、发起拒绝服务攻击等等攻击行为。而更加严重的是,这个漏洞的触发无需用户交互,攻击者可以用该漏洞制作堪比2017年席卷全球的WannaCry类蠕虫病毒,从而进行大规模传播和破坏。

0x01 影响范围

- Windows 7

- Windows Server 2008 R2

- Windows Server 2008

- Windows 2003

- Windows XP

目前全球范围内约有400万,国内将近90万主机开启了远程桌面服务并暴露在互联网上。一旦攻击代码公开,这些主机随时都有可能成为黑客攻击的目标。

由于该漏洞是预身份认证,且不需要用户交互,可以在不需要用户干预的情况下远程执行任意代码。这就意味着,利用该漏洞可制作成自动化、大规模、无条件攻击的蠕虫,并会迅速像野火一样蔓延至整个网络,最终将可能导致当年“永恒之蓝”漏洞武器造成的WannaCry勒索蠕虫病毒攻击的再度重演。

0x02 漏洞检测

目前,360安全大脑已具备相应的PoC验证能力和无损的远程扫描能力,通过360安全大脑的漏洞专家系统的深入分析和研究,360目前就已经形成了针对该漏洞的验证、修复、检测扫描、热修复、实战的一体化防护方案,全球独家推出360RDP远程漏洞无损扫描工具。

该工具的优势是无需任何部署,可以瞬间验证大量系统(包括内网和公网的)、对被检测系统没有任何不良影响。与PoC破坏性漏洞扫描和验证相比,360RDP远程漏洞无损扫描工具全程不会触发漏洞,更不会像PoC工具一样导致电脑蓝屏、崩溃现象,始终保持系统稳定、流畅、不受任何影响。

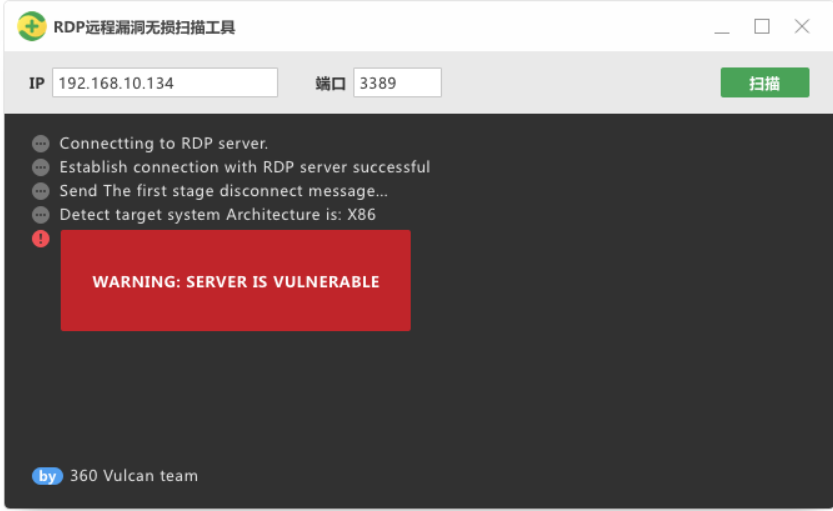

下图为远程检测漏洞未修复的情况:

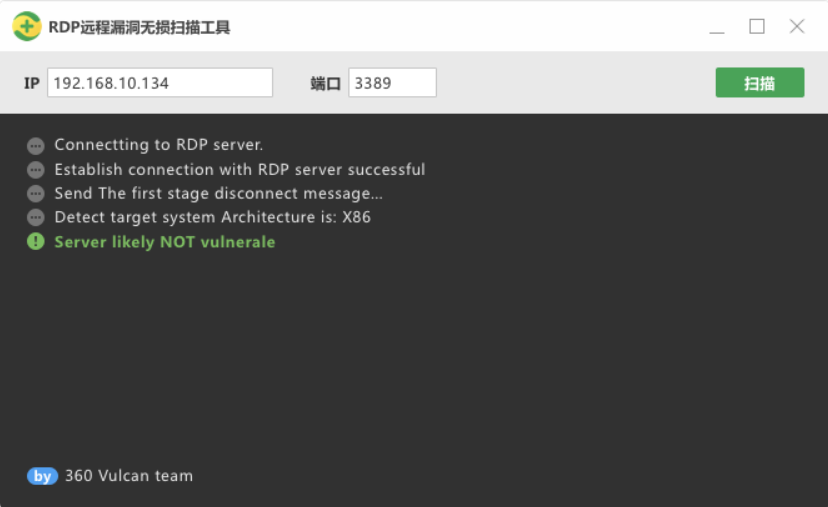

下图为远程检测漏洞已修复的情况:

0x03 安全建议

- 提高安全意识,不随意点击来源不明的邮件、文档、链接等,并及时为操作系统、IE、Flash等常用软件打好补丁。

- 重要文档、数据应经常做备份,一旦文件损坏或丢失,也可以及时找回。

- 电脑设置的口令要足够复杂,包括数字、大小写字母、符号且长度至少应该有8位,不使用弱口令,以防攻击者破解。

- 避免将远程桌面服务(RDP,默认端口为3389)暴露在公网上(如为了远程运维方便确有必要开启,则可通过VPN登录后才能访问),并关闭445、139、135等不必要的端口。

- 建议广大用户前往http://dl.360safe.com/leakfixer/360SysVulTerminator_CVE-2019-0708.exe,下载使用360远程桌面服务漏洞免疫工具,修复漏洞,保护用户系统和数据安全。

目前经过360安全大脑监测,由于该漏洞影响的是Windows服务器,目前大部分政企机构服务器在(公网、内网)上,都存在着未打补丁或打补丁(未重启)的情况,仍然存在安全隐患,360全球独家推出RDP远程漏洞无损扫描工具,有需求的企事业单位的网络管理员提供企业或单位名称及联系方式 发送至cert@360.cn,我们会尽快与您取得联系。

0x04 时间线

2019-05-14 微软官方发布安全公告

2019-05-15 360CERT发布预警