0x00 漏洞背景

2019 年 03 月 13 日 360 CERT 监测到 RIPSTECH 发布了 WordPress 5.1 CSRF 漏洞导致远程代码执行的内容细节。

0x01 漏洞详情

RIPSTECH 表示这是 WordPress 5.1 的另一个关键漏洞链,它使未经身份验证的攻击者能够在版本 5.1.1 之前的任何 WordPress 上获得远程代码执行。

在 WordPress 的处理过程中由于要实现一些特性的原因, WordPress 并没有针对评论的发布做 CSRF 限制,那么攻击者就能够使用 CSRF 攻击来攻击 WordPress 管理员使其通过其权限创建评论。

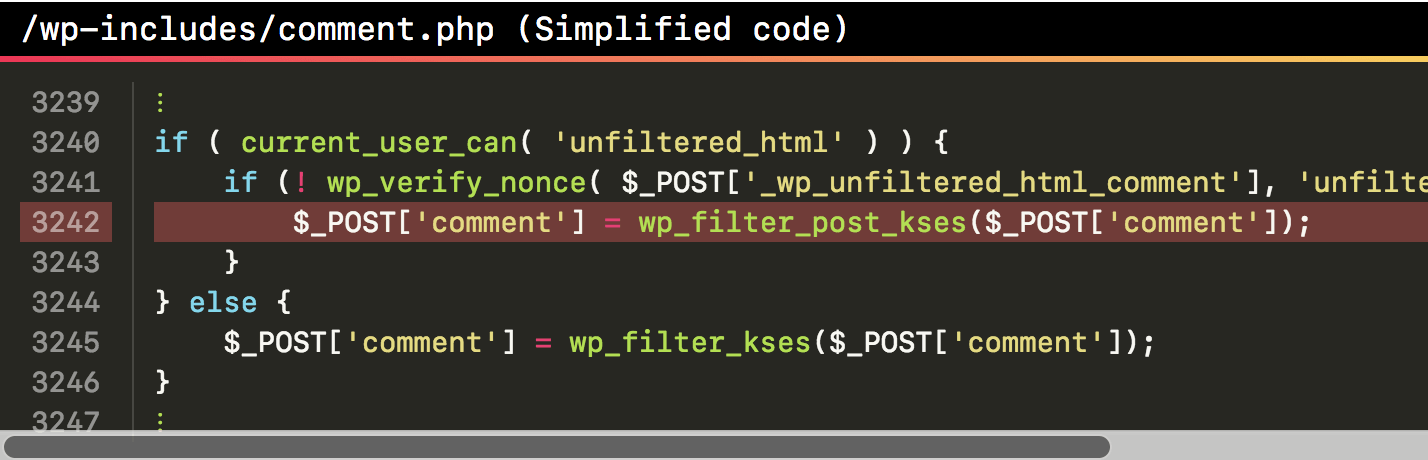

WordPress 试图通过在评论表单中为管理员生成一个额外的随机数来解决这个问题。当管理员提交评论并提供有效的随机数时,评论将在不经过任何清理函数的情况下创建。如果随机数无效,评论仍会创建,但会被清理函数处理。

可以看到评论通常是wp_filter_kses来负责清理的。wp_filter_kses仅允许仅有 href 属性的 a 标签。

如果是如下这种情况:创建评论的用户拥有unfiltered_html权限,并且没有提供有效的随机数,则用 wp_filter_post_kses 来清理注释。

wp_filter_post_kses 虽仍会删除任何可能导致跨站点脚本漏洞的 HTML 标记和属性。但允许了一些其他的常见属性比如rel。

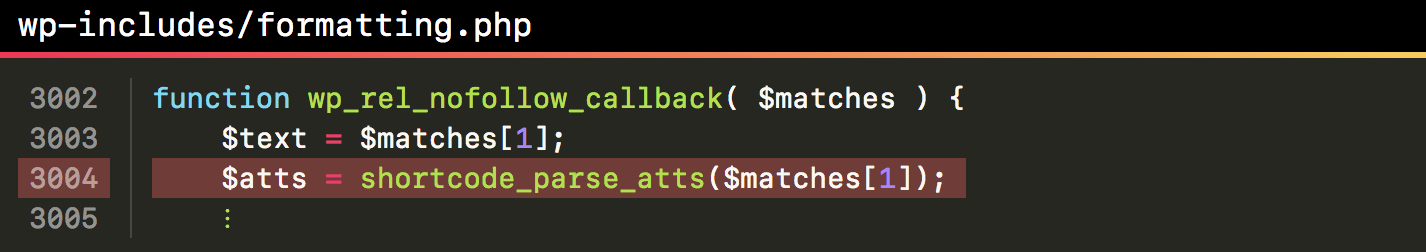

WordPress 在处理评论中的 a 标签的属性时候会通过如下代码,将属性处理为键值对关系键是属性的名称,值是属性值。

WordPress 然后检查rel属性是否被设置。只有通过 wp_filter_post_kses 过滤注释,才能设置此属性。按如下方式处理。

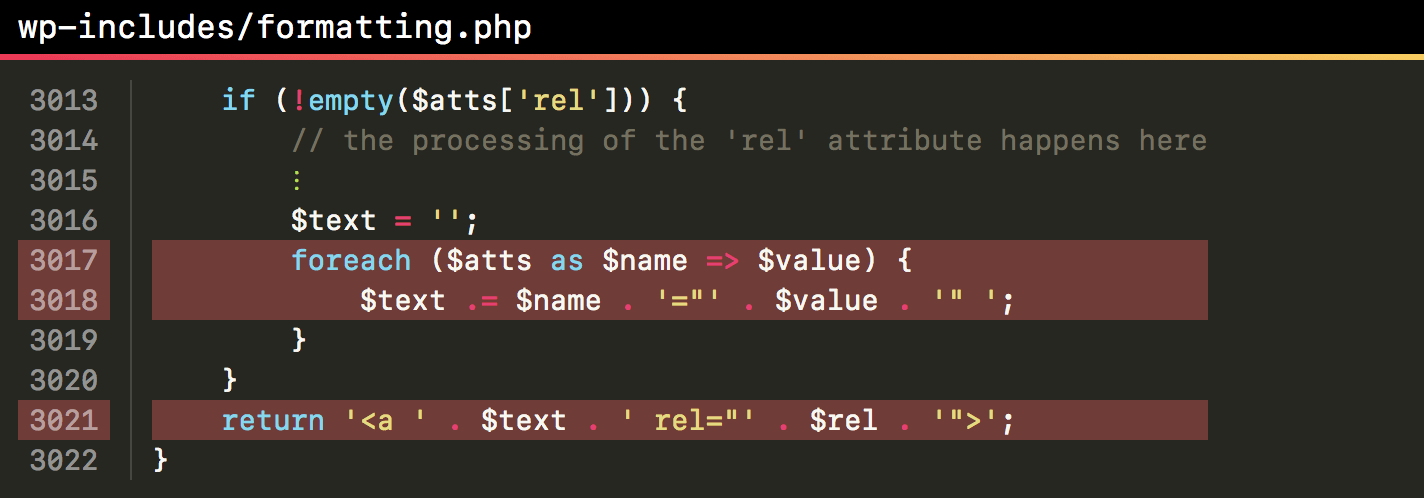

标题属性值用双引号括起来(第 3018 行)。这意味着攻击者可以通过注入闭合title属性的额外双引号来注入额外的 HTML 属性。

例如:title='XSS " onmouseover=alert(1) id="'

理论上<a title='XSS " onmouseover=evilCode() id=" '> 将会变成 <a title="XSS " onmouseover=evilCode() id=" ">

然后在经过处理后该评论即会被 WordPress 存储入数据库。

而因为插入的 js 事件和执行的代码可以是纯隐性的。当被注入评论的管理员在访问到该评论页面的时候,即可触发通过管理员操作在管理员后台进行 php 代码注入而导致命令执行。

0x02 影响范围

WordPress 5.1.1 之前的版本 (不含 5.1.1)

0x03 修复建议

默认情况下,WordPress 会自动安装安全更新,您应该已更新至最新版本的 5.1.1。如果您或您的主机由于某种原因禁用了自动更新功能,您也可以禁用注释,直到安装了安全修补程序。最重要的是,在访问其他网站之前,请确保注销管理员会话。

0x04 时间线

2019-03-13 RIPSTECH发布漏洞细节

2019-03-13 360CERT发布预警